Ett epostmeddelande med en länk till ett skadligt program räcker för att slå ut ett företags hela IT-system på några sekunder. Det skadligt programmet kallas ransomware och gör det lönsamt att i stort sett attackera vem som helst och det är en typ av attack som det är mycket svårt att helt skydda sig från.

Ett enkelt e-postmeddelande med en länk till vad som påstås vara en programuppdatering, ett dokument eller en viktig uppgift för verksamheten. Meddelandet skickas till ett mycket stort antal mottagare och nu räcker det med att en enda enskild invid inte är tillräckligt uppmärksam, eller försiktigt misstänksam för att hela företagets IT-system ska slås ut på några sekunder.

I exemplet så har den anställde tillgång till interna system – det kan handla om en anställd som har till uppgift att hantera löner, bokföring och andra delar som rör företagets ekonomi. Det kan också handla om en anställd som behöver ha tillgång till den typen av uppgifter för att kunna sköta sitt jobb.

Steg 1 – kryptering

Det skadliga programmet är i grunden ett krypteringsprogram och när det aktiveras så söker det blixtsnabbt igenom den lokala datorn och alla anslutna enheter, externa hårddiskar, nätverksuppkopplingar och så vidare. Programmet söker efter vissa filer, bilder, dokument, videor eller filer som tillhör viktiga program. Hittas sådana filer så krypteras de och görs oläsliga.

När det första steget av attacken lyckats så inleds steg 2 – utpressningen.

Steg 2 – utpressningen

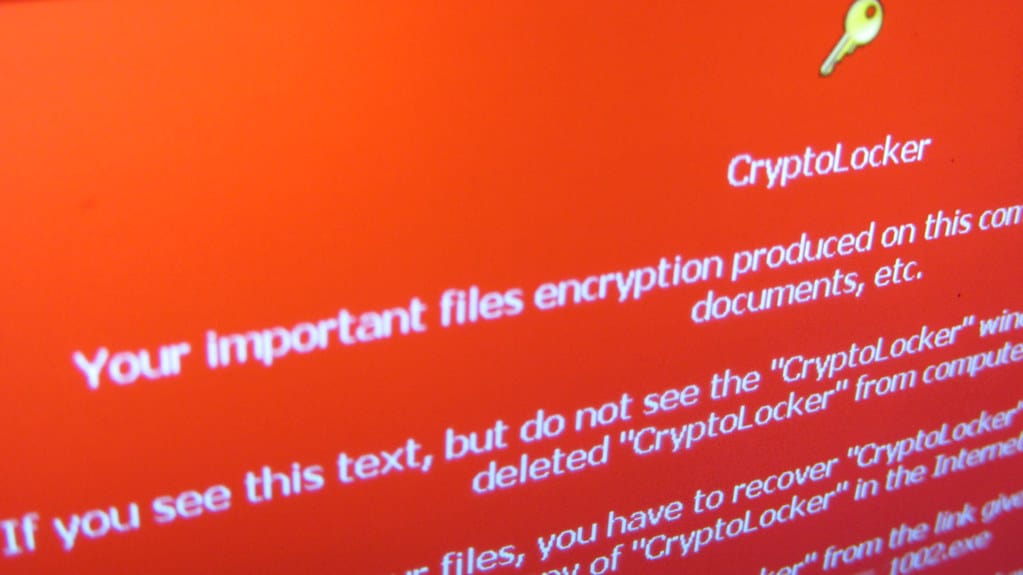

När attacken lyckats så skickar förövarna, brottslingarna ett meddelanden till den som drabbats. I meddelandet så krävs företaget på pengar för att få den fil, en nyckel, som krävs för att låsa upp och avkryptera filerna. Pengarna ska betalas till en anonym digital plånbok i kryptovaluta. Görs inte det inom en viss tidsgräns så kommer filerna att vara ohjälpligt oläsliga eller så kommer ett nytt meddelande – nu med en ännu högre prislapp.

I ett tredje steg kommer beskedet om att information stulits.

Steg 3 – informationstöld

När attacken är genomförd och utpressningsbrevet landar i inkommande e-post så kommer också beskedet om att förövarna har stulit stora mängder data – viktig information. Det kan vara interna affärsplaner, strategiska dokument, bokföringen, alla faktureringsunderlag och så vidare. Information som allvarligt kan skada företaget om de offentliggörs – vilket är steg 4.

Steg 4 – offentliggörande

Förutom att alla viktiga filer är oläsliga och att information har stulits så kommer också hotet om att offentliggöra all stulen information.

Steg 5 – förhandlingen

Drabbade företag kan välja att försöka att förhandla med utpressarna för att försöka att få ned priset och det finns konsulter som för dyra pengar kan anlitas för att sköta denna märkliga typ av kontakter.

Företaget har nu obrukbara IT-system, livsviktiga för hela verksamheten, och hotas med utpressning på lera plan och i flera steg. Betalar inte företaget så kommer filerna att förstöras och all information som stulits kommer dessutom att offentliggöras.

Spridning

Teknisk så finns det en gång rad av olika ransomware – allt från enkla program som slår till lokalt, i den drabbades dator, till mer avancerade program som inte bara slår till lokalt utan som kan sprida sig genom drabbade (smittade) system och slå till mot uppkopplade system och system som ansluter sig. Anställda som loggar in på måndagsmorgonen när de kommer till jobbet för att ta ett vardagligt exempel. Det finns ransomware som kopierar adressböcker och som skickar meddelanden vidare, blixtsnabbt, till andra anställda och alla kontakter. Får du ett brev från en kollega med uppmaningen att ladda hem och installera en programuppdatering, exempelvis, så ökar chanserna att attacken lyckas.

Det finns också ransomware som låser upp programmen, i sig, eller som låser anslutna enheter och gör dem obrukbara.

Omsätter miljarder

Det finns en lång rad av olika ransomware-program och den här brottsliga branschen omsätter miljarder, i dollar, årligen vilket gör det till en synnerligen lukrativ verksamhet. Beroende på vem du frågar så varierar beräkningarna på såväl kostnader som hur mycket pengar som årligen betalas ut till utpressare. Det här är en bransch med ett gigantiskt mörkertal därför att många som drabbas inte kan, törs eller vill berätta om det. Ta därför alla siffror med en nypa salt och utgå ifrån att siffrorna sannolikt ligger högre än de beräknade.

Siffror

För fyra år sedan beräknades de sammanlagda utbetalningarna till utpressare till minst 18 miljarder dollar, globalt. Detta i en ”bransch” som samtidigt beräknades ha en tillväxt på över 80 procent, per år.

- Enligt Verizons 2023 Data Breach Investigations Report (DBIR) var ransomware-attacker involverade i 24 % av alla intrång.

- Ransomware påverkade 66 % av olika organisationer, 2023, enligt Sophos rapport ”The State of Ransomware 2023”.

- Sedan 2020 har det upptäckts mer än 130 olika ransomware-varianter, enligt VirusTotals rapport ”Ransomware in a Global Context”:

- GandCrab ransomware-familjen var den vanligaste och utgjorde 78,5 % av alla mottagna prover.

- Nittiofem procent av alla ransomware-prover var Windows-baserade körbara filer eller dynamiska länkbibliotek.

Måltavlorna

Rangordnas olika branscher utifrån hur intressante eller vanliga de är som måltavlor så ser liten ut som följer:

- Utbildning.

- Byggnad och fastighet.

- Central och federal regering.

- Media, underhållning och fritid.

- Lokala och statliga myndigheter.

- Detaljhandeln.

- Energi och allmän infrastruktur.

- Distribution och transport.

- Finansiella tjänster.

- Affärs-, professionella och juridiska tjänster.

- Sjukvård.

- Tillverkning och produktion.

- IT, teknik och telekom.

Leverantörer

På senare år så siktar utpressarna allt oftare direkt mot leverantörer av IT-system, finska Titoevry som nu drabbats är ett exempel. Attacken som stängde 800 av Coops butiker sommaren 2021 (juli) är ett annat exempel då även Systembolaget, SJ och flera andra drabbades är ett annat exempel.

Andra måltavlor är tillverkare, underleverantörer, som kan vara bundna av avtal – de måste kunna leverera och de sitter dessutom ofta på stora mängder mycket konfidentiell information om produkter, lanseringar och affärsstrategier.

Betala inte

Det finns ett råd, genomgående, som säkerhetsexperter och polis tidigare alltid gav – betala inte. Får utpressarna betalt så finns inga som helst garantier för att du får den nyckel eller det program som krävs för att kunna återställa dina filer. Du kan bli sittande med helt obrukbar datorsystem trots att du har betalat. Det finns inte heller några garantier för att utpressarna inte kommer tillbaka och vill ha mer betalt för att inte offentliga den information de har stulit.

Det rådet, att inte betala, har omvärderats över tid och det finns säkerhetsexperter som menar att den snabbaste och enklaste lösningen är att betala, få informationen återställd för att sedan gå vidare och säkra upp systemen så att det inte händer igen. Andra menar att betalning är en garanti för att brottslingarna kommer att fortsätta med sin utpressningsverksamhet.

Amerikanska FBI har givit rådet, betala, återställ och gå vidare. För tydlighetens skull ska sägas att inte heller alla polisorganisationer är eniga om hur ransomsware ska hanteras – och att uttalandet från FBI har några år på naken (2015).

Här hemma i Sverige så tycks uppfattningen vara mer enhetligt – betala aldrig och polisanmäl.

Inom kort – del två – Så skyddar du dig mot Ransomware och del tre Här finns utpressarna

Länkar

Stora amerikanska företag och myndigheter drabbade av intrång

Värsta ransomware-attacken i Italiens historia har slagit ut alla centrala system i Lazio

0 kommentarer